L’essor fulgurant des grands modèles de langage (LLM) représente une avancée technologique majeure, ouvrant un champ des possibles inédit dans des secteurs aussi variés que la création de contenu, la traduction automatique, l’assistance à la décision, ou encore la recherche d’informations. Leur capacité à traiter et générer du langage naturel avec une fluidité et une cohérence impressionnantes a suscité un engouement considérable. Toutefois, cette révolution s’accompagne inévitablement de préoccupations croissantes concernant la protection des données personnelles et la sécurité des informations sensibles qui pourraient être utilisées pour entraîner ou interagir avec ces modèles.

Dans ce contexte, la pseudonymisation apparaît comme une technique essentielle, voire indispensable, pour concilier les avantages considérables offerts par les LLM et l’impératif de garantir un traitement des données respectueux de la vie privée. Elle constitue une pierre angulaire d’une utilisation responsable et éthique de ces technologies, permettant d’atténuer significativement les risques potentiels liés à la divulgation d’informations identifiables. En transformant les données de manière à ce qu’elles ne puissent plus être directement attribuées à une personne physique sans l’utilisation d’informations supplémentaires conservées séparément et faisant l’objet de mesures de sécurité strictes, la pseudonymisation offre une voie prometteuse pour exploiter pleinement le potentiel des LLM tout en préservant la confidentialité des individus.

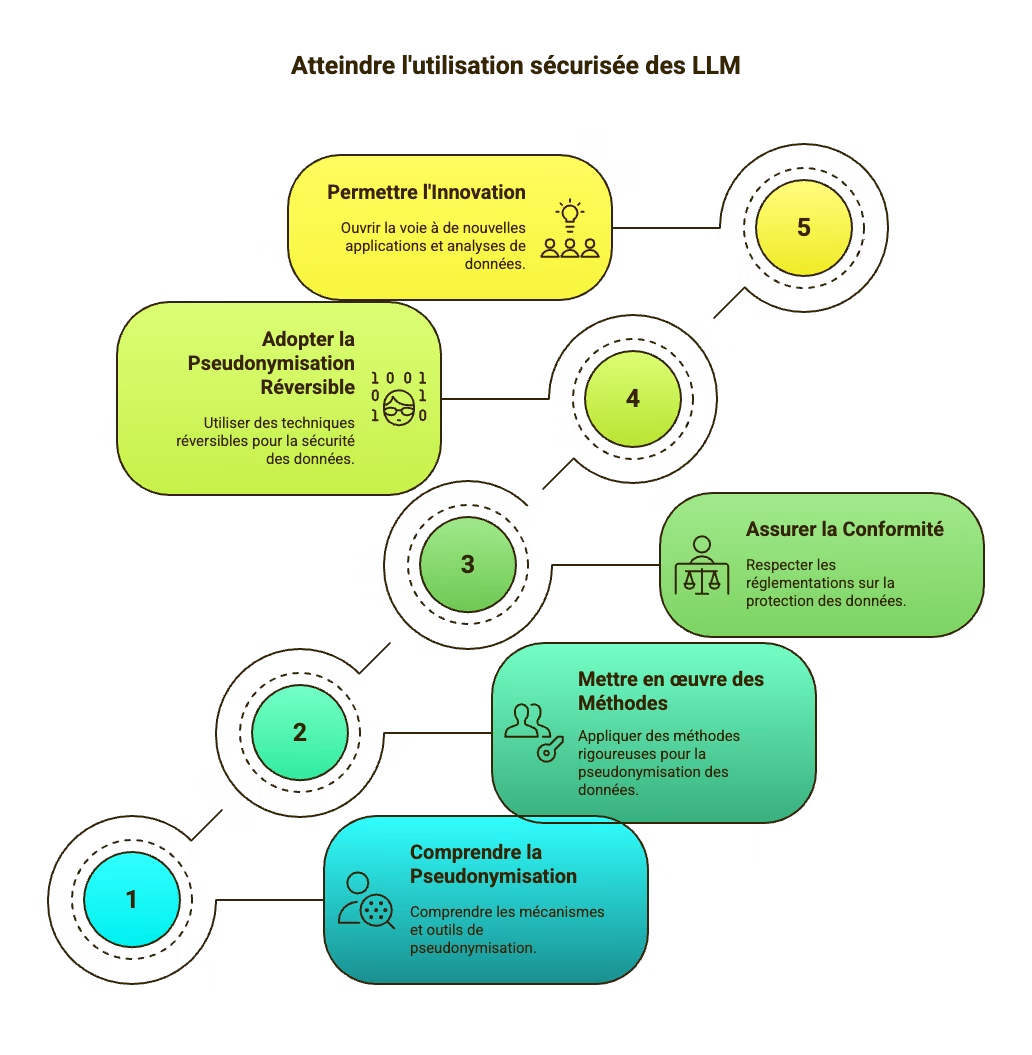

Comprendre les mécanismes, les outils et la méthodologie de la pseudonymisation est donc crucial pour naviguer avec prudence dans cette nouvelle ère de l’intelligence artificielle.

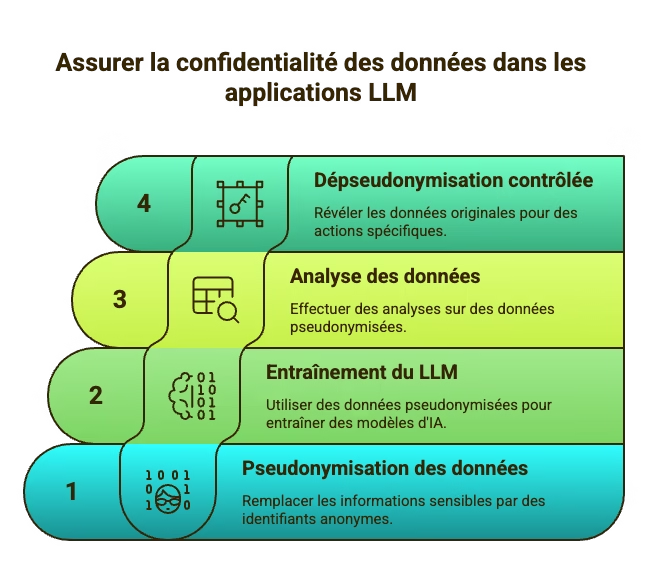

La pseudonymisation est un processus essentiel pour utiliser les modèles de langage (LLM) en toute sécurité, en particulier en présence de données sensibles soumises à des réglementations comme le RGPD. Elle consiste à substituer les informations personnelles identifiables (noms, adresses e-mail, etc.) par des pseudonymes, des identifiants artificiels qui ne permettent pas une identification directe mais rendent possible le suivi et l’analyse agrégée des données.

Contrairement à l’anonymisation irréversible, qui supprime tout lien avec les données d’origine, la pseudonymisation réversible offre un compromis intéressant. Elle rend les données incompréhensibles pour un LLM tout en conservant la possibilité de rétablir les informations originales (dépseudonymisation) dans des conditions strictement contrôlées. Cette approche permet d’exploiter la puissance des LLM pour l’innovation tout en garantissant la confidentialité des données.

Caractéristique | Anonymisation | Pseudonymisation |

Réversibilité | Non | Oui (avec clé séparée) |

Utilité des données | Inférieure | Supérieure |

Statut réglementaire (RGPD) | Non-PII (hors champ d’application du RGPD) | Toujours PII (dans le champ d’application du RGPD) |

Objectif principal | Protection irréversible des données | Réduction des risques, partage sécurisé des données |

Cas d’utilisation courants | Ensembles de données publiques, analyse statistique | Recherche, analyses internes, partage sécurisé |

Mécanismes clés | Masquage, brouillage, agrégation, k-anonymat | Tokenisation, FPE, hachage avec sel, compteurs, générateurs aléatoires |

Prenons l’exemple d’une base de données contenant des informations personnelles. La pseudonymisation réversible remplacerait ces informations par des identifiants uniques et non significatifs, tels que « client_abc » au lieu de « Jean Dupont » et « adresse_xyz » au lieu de « 123 rue de la paix ». La réversibilité repose sur un mécanisme sécurisé (un système de correspondance) qui permet aux personnes autorisées de retrouver les données originales à partir des pseudonymes pour des raisons légitimes.

Ainsi, la pseudonymisation réversible apparaît comme une solution puissante pour concilier l’essor des LLM et la protection de la confidentialité des données. Il est crucial d’explorer ses applications, les outils techniques nécessaires à sa mise en œuvre et les précautions à observer.

Pourquoi la pseudonymisation est-elle essentielle pour les LLM ?

Les LLM sont souvent alimentés par de grandes quantités de données, y compris des informations personnelles potentiellement sensibles. La pseudonymisation permet de protéger ces données en réduisant le risque d’identification des individus. Elle garantit également le respect des réglementations sur la protection des données, telles que le RGPD.

Les LLM excellent dans la reconnaissance de schémas, la génération de texte et l’extraction d’informations. Cependant, les entraîner ou les interroger directement avec des données sensibles (noms de clients, numéros de compte, informations médicales, etc.) pose des risques majeurs :

- fuites de données : le LLM pourrait réexposer des informations sensibles.

- conformité réglementaire : violation du RGPD, HIPAA, etc.

- risque de ré-identification : même si les données ne sont pas directement exposées, un LLM pourrait, par inférence, relier des fragments d’informations pour ré-identifier un individu.

La pseudonymisation réversible offre une solution robuste en masquant les PII (personally identifiable information) avant qu’elles n’atteignent le LLM, tout en conservant la capacité de les retrouver si nécessaire pour des usages métier spécifiques.

Mécanismes de pseudonymisation

Il existe plusieurs mécanismes de pseudonymisation, chacun avec ses propres caractéristiques et niveaux de sécurité :

- Remplacement direct : Cette méthode consiste à substituer les identifiants directs, tels que les noms, prénoms, adresses e-mail ou numéros de téléphone, par des pseudonymes générés de manière aléatoire. Ces pseudonymes peuvent être des chaînes de caractères alphanumériques sans signification intrinsèque. L’avantage principal de cette technique est sa simplicité de mise en œuvre. Cependant, il est crucial de gérer la table de correspondance entre les identifiants réels et les pseudonymes de manière sécurisée, car sa compromission annulerait l’anonymisation. De plus, si le contexte des données permet de déduire l’identité malgré le remplacement direct, la pseudonymisation peut être contournée.

- Tokenisation : La tokenisation remplace les données sensibles par des jetons uniques et irréversibles. Contrairement au remplacement direct, il n’existe généralement pas de moyen direct de retrouver la donnée originale à partir du jeton. Un système de tokenisation sécurisé repose sur une base de données ou un coffre-fort de jetons où la correspondance entre la donnée sensible et le jeton est stockée et protégée. Cette méthode est particulièrement utile pour des systèmes qui nécessitent de référencer les données sans avoir besoin d’accéder à leur valeur réelle, comme dans le traitement des paiements. La robustesse de la tokenisation dépend de la sécurité du système de gestion des jetons.

- Chiffrement : Le chiffrement utilise des algorithmes mathématiques pour transformer les données en un format illisible sans la clé de déchiffrement appropriée. Il existe différentes techniques de chiffrement, allant du chiffrement symétrique (où la même clé est utilisée pour chiffrer et déchiffrer) au chiffrement asymétrique (qui utilise une paire de clés publique et privée). Le chiffrement offre un niveau de sécurité élevé, car sans la clé correcte, les données chiffrées sont inexploitables. Cependant, pour une utilisation dans le cadre de la pseudonymisation, il est important de considérer la gestion des clés et les risques associés à leur compromission. De plus, certaines formes de chiffrement peuvent préserver certaines propriétés des données (comme leur longueur ou leur format), ce qui pourrait potentiellement être exploité pour une ré-identification.

Outils de pseudonymisation

De nombreux outils et bibliothèques open source sont disponibles pour faciliter la pseudonymisation, notamment :

- Libraries de languages de programmation: Des bibliothèques comme « Faker » en Python peuvent générer des données pseudonymisées réalistes à des fins de test.

- Outils de gestion de base de données: Certains systèmes de gestion de base de données offrent des fonctionnalités intégrées pour la pseudonymisation.

- Solutions de confidentialité différentielle: Des outils comme Google Differential Privacy permettent d’ajouter du bruit aux données pour masquer l’identité des individus tout en conservant l’utilité des données pour l’analyse.

Méthode de pseudonymisation pour l’utilisation de LLM

Une approche méthodique de la pseudonymisation pour l’utilisation de LLM peut inclure les étapes suivantes :

- Identification des données sensibles: Déterminer quelles données doivent être pseudonymisées.

- Choix de la technique de pseudonymisation: Sélectionner la technique la plus appropriée en fonction des exigences de confidentialité et de l’utilité des données.

- Mise en œuvre de la pseudonymisation: Utiliser des outils ou des bibliothèques pour pseudonymiser les données.

- Stockage et gestion des pseudonymes: Gérer les pseudonymes de manière sécurisée pour éviter toute réidentification non autorisée.

- Vérification et audit: Vérifier régulièrement l’efficacité de la pseudonymisation et s’assurer de la conformité aux réglementations.

Étape | Description |

Identification | Analyse des données pour déterminer les informations personnelles identifiables. |

Choix Technique | Sélection de la méthode de pseudonymisation adaptée (remplacement, tokenisation, chiffrement) selon le niveau de sécurité requis. |

Mise en Œuvre | Utilisation d’outils et de scripts pour appliquer la pseudonymisation sur les données avant leur entrée dans le LLM. |

Stockage et Gestion | Mise en place d’un système sécurisé pour gérer les clés et les mappings de pseudonymisation, garantissant ainsi la traçabilité et l’intégrité des données. |

Vérification et Audit | Contrôles réguliers pour s’assurer que la pseudonymisation est toujours effective et conforme aux standards de protection de données. |

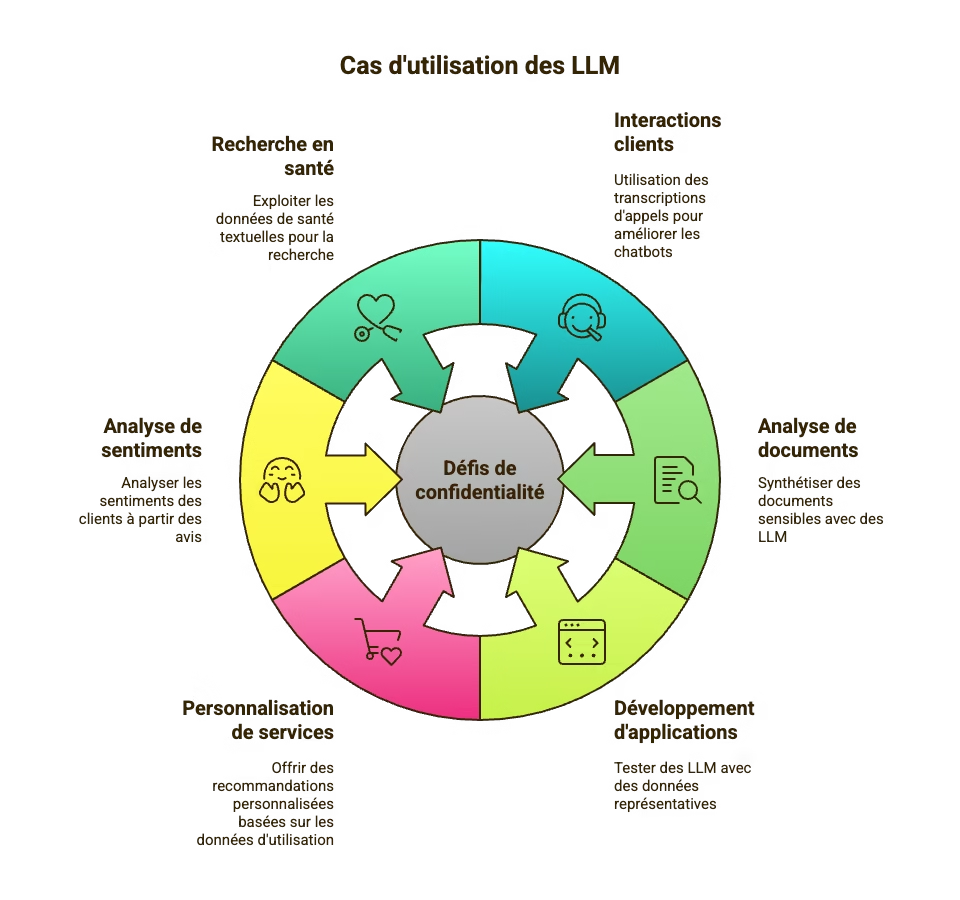

Scénarios concrets d’application

Entraînement de llm sur des interactions clients

- problématique : améliorer un chatbot ou un système de support client en utilisant les transcriptions d’appels ou de chats passés, qui contiennent des noms, adresses, numéros de téléphone.

- solution : pseudonymiser toutes les PII avant de les soumettre au LLM pour l’entraînement. Le LLM apprendra sur des données « nettoyées ». Si un incident nécessite une investigation approfondie, la réversion est activée pour accéder aux données originales.

Génération de rapports et analyse de documents sensibles :

- problématique : utiliser un LLM pour synthétiser des documents internes (RH, financier, juridique) contenant des informations nominatives ou confidentielles.

- solution : les documents sont d’abord pseudonymisés. Le LLM génère des synthèses ou des extraits pseudonymisés. La dépseudonymisation est réservée à la consultation finale par les personnes autorisées, en respectant les règles de l’entreprise.

Développement et tests d’applications LLM :

- problématique : tester de nouvelles fonctionnalités ou des modèles spécifiques avec des données représentatives de la production, sans exposer les vraies données sensibles aux équipes de développement.

- solution : créer des jeux de données de test à partir de données de production pseudonymisées. Les développeurs travaillent sur un environnement sécurisé, et la réversion n’est possible que pour le débogage sous contrôle strict.

Personnalisation de services avec des données d’utilisation :

- Problématique : Offrir des recommandations de produits ou de contenu personnalisées en se basant sur l’historique d’activité des utilisateurs (pages visitées, achats effectués, etc.), qui peuvent contenir des informations identifiables.

- Solution : Pseudonymiser les identifiants des utilisateurs et les données d’activité avant de les utiliser pour entraîner des modèles de recommandation. Le LLM peut ainsi apprendre les préférences agrégées sans accéder aux informations personnelles directes. La réversion des pseudonymes permet de relier les recommandations aux utilisateurs spécifiques pour la diffusion.

Analyse de sentiments sur des avis clients :

- Problématique : Utiliser un LLM pour analyser le sentiment exprimé dans les avis clients, qui peuvent contenir des noms ou d’autres informations permettant d’identifier les auteurs.

- Solution : Pseudonymiser le texte des avis avant de l’analyser avec le LLM. L’analyse de sentiment peut être effectuée sur des données pseudonymisées, et si un suivi individuel est nécessaire (par exemple, pour répondre à un client), la dépseudonymisation peut être effectuée par le service client.

Recherche et développement en santé :

- Problématique : Exploiter des données de santé textuelles (comptes rendus médicaux, notes de consultation) pour la recherche, tout en protégeant la confidentialité des patients.

- Solution : Pseudonymiser les informations de santé identifiables avant de les utiliser pour entraîner des LLM capables d’identifier des tendances, d’améliorer les diagnostics ou de découvrir de nouvelles pistes de traitement. L’accès aux données originales via la dépseudonymisation est strictement contrôlé et limité aux chercheurs autorisés, conformément aux réglementations en vigueur.

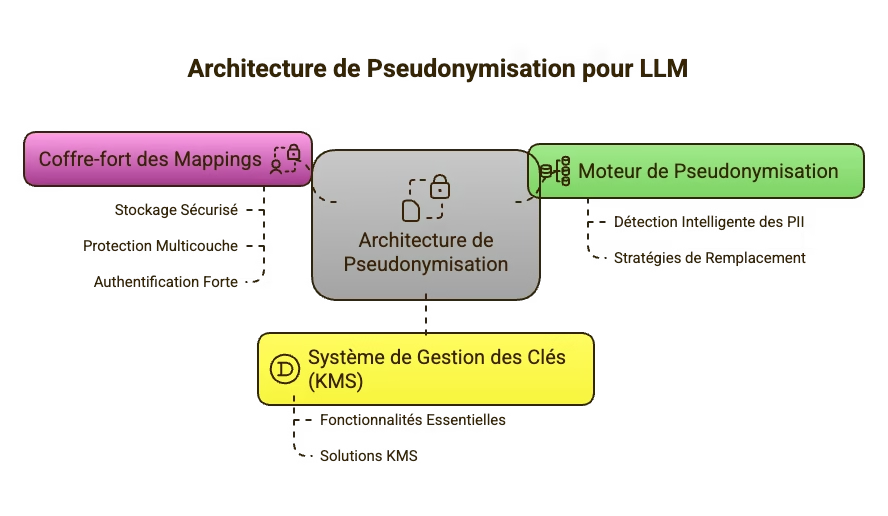

Les briques techniques indispensables

La mise en place d’un système de pseudonymisation robuste pour l’utilisation sécurisée des grands modèles linguistiques (LLM) représente une entreprise complexe nécessitant une architecture sophistiquée et une compréhension approfondie des enjeux de la protection des données personnelles (PII). Cette architecture repose sur plusieurs piliers fondamentaux, chacun jouant un rôle critique dans l’atteinte d’un niveau de sécurité et de conformité élevé.

Moteur de pseudonymisation avancé : le cœur du système

Le moteur de pseudonymisation constitue la pièce maîtresse de l’architecture. Sa fonction principale est de transformer les données personnelles identifiables en pseudonymes, rendant ainsi les données moins susceptibles d’être directement attribuées à un individu. Ce processus s’articule autour de deux composantes essentielles :

- Détection intelligente des PII (NER) : Avant toute pseudonymisation, il est impératif d’identifier avec précision les données à caractère personnel au sein des textes. Cela nécessite l’utilisation d’algorithmes avancés de reconnaissance d’entités nommées (NER). Ces algorithmes, souvent basés sur des techniques d’apprentissage automatique et de traitement du langage naturel, sont entraînés pour reconnaître une vaste gamme de PII, incluant non seulement les noms, prénoms, adresses physiques et électroniques, numéros de téléphone et de sécurité sociale, mais aussi des informations potentiellement indirectement identifiables comme les dates de naissance, les numéros de plaques d’immatriculation, les adresses IP, les identifiants de dispositifs, les données de géolocalisation, les informations financières (numéros de carte bancaire, IBAN), les données de santé, et même certaines préférences ou opinions qui, contextualisées, pourraient révéler l’identité d’une personne. La précision de cette étape est cruciale : une PII non détectée ne sera pas pseudonymisée, tandis qu’une mauvaise identification pourrait entraîner la pseudonymisation excessive de données non personnelles, affectant potentiellement l’utilité des données pseudonymisées. Les techniques de NER peuvent inclure l’utilisation de dictionnaires, de règles linguistiques, de modèles statistiques (comme les chaînes de Markov cachées ou les champs aléatoires conditionnels), et de réseaux neuronaux profonds (comme les réseaux récurrents ou les transformeurs) pour atteindre une haute performance en termes de précision (précision) et de couverture (rappel).

- Stratégies de remplacement sophistiquées et adaptées : Une fois les PII détectées, différentes stratégies de remplacement peuvent être appliquées pour générer les pseudonymes. Le choix de la stratégie dépend des exigences spécifiques en matière de sécurité, de réversibilité et d’analyse des données :

- Substitution par identifiants uniques persistants : Cette méthode consiste à remplacer chaque occurrence d’une PII par un identifiant unique et stable. Par exemple, au lieu de conserver le nom « Sophie Dubois », le système pourrait le remplacer par « utilisateur_id_789 ». L’avantage principal est la préservation de la cohérence référentielle : toutes les mentions de la même personne seront remplacées par le même identifiant unique. Cela est particulièrement utile pour le suivi et l’analyse comportementale agrégée. La génération de ces identifiants uniques doit être robuste et garantir l’absence de collision (deux PII différentes ne doivent jamais être remplacées par le même identifiant). Des fonctions de hachage cryptographiques avec un sel unique pour chaque type de PII peuvent être utilisées pour générer ces identifiants de manière sécurisée.

- Chiffrement robuste avec gestion des clés : Le chiffrement représente la méthode la plus sécurisée pour garantir la réversibilité des pseudonymes. En utilisant des algorithmes de chiffrement symétriques (comme AES) ou asymétriques (comme RSA) robustes, les données personnelles sont transformées en une forme illisible. La réversion à la donnée originale n’est possible qu’en possédant la clé de déchiffrement appropriée. La gestion rigoureuse de ces clés est absolument essentielle (voir la section sur le KMS). Différentes clés peuvent être utilisées pour différents types de PII ou pour différents contextes d’utilisation, renforçant ainsi la sécurité. Le chiffrement offre un haut niveau de protection contre les accès non autorisés aux données pseudonymisées.

- Hachage salé pour pseudonymes stables non réversibles (avec précautions) : Le hachage salé consiste à appliquer une fonction de hachage cryptographique (comme SHA-256 ou SHA-3) à la PII, en y ajoutant une chaîne de caractères aléatoire et secrète appelée « sel ». Le résultat est un haché unique et déterministe pour chaque PII d’entrée avec le même sel. Bien que le hachage soit intrinsèquement une opération unidirectionnelle (il est extrêmement difficile de retrouver la donnée originale à partir du haché seul), l’utilisation d’un sel rend les attaques par table arc-en-ciel (pré-calcul de hachés courants) inefficaces. Cette méthode est moins adaptée à la réversibilité directe, mais elle peut être utilisée pour générer des pseudonymes stables pour des analyses statistiques ou pour la comparaison d’enregistrements sans révéler les données originales. Il est crucial de noter que si le jeu de données contient un faible nombre de valeurs possibles pour une PII (par exemple, le genre), le hachage seul pourrait ne pas offrir une pseudonymisation suffisante en raison du risque d’attaques par force brute. Dans de tels cas, des techniques de « tokenisation » non réversible ou d’autres formes de pseudonymisation devraient être envisagées. L’utilisation de hachage salé doit être mûrement réfléchie en fonction des besoins de réversibilité et du niveau de risque associé aux données.

- Le « coffre-fort » des mappings : la mémoire sécurisée des pseudonymes

Pour les stratégies de pseudonymisation réversibles (substitution par identifiants uniques et chiffrement), il est indispensable de maintenir une correspondance entre les données originales et leurs pseudonymes. Ce rôle est assuré par un « coffre-fort » des mappings, qui est en réalité une base de données ultra-sécurisée conçue spécifiquement pour cet usage critique.

- Stockage sécurisé des correspondances : La base de données doit être conçue avec les plus hauts standards de sécurité. Cela inclut le chiffrement au repos de toutes les données (les identifiants uniques et potentiellement les données chiffrées elles-mêmes), l’utilisation de protocoles de communication sécurisés (TLS/SSL) pour tous les accès, et une infrastructure sous-jacente robuste et régulièrement mise à jour pour prévenir les vulnérabilités.

- Protection multicouche : La sécurité du coffre-fort ne doit pas reposer sur une seule mesure. L’isolation réseau (par exemple, au sein d’un réseau privé virtuel sans accès direct depuis l’internet public), l’application stricte de politiques de pare-feu, les systèmes de détection d’intrusion (IDS/IPS), et la surveillance continue sont essentiels. L’accès à cette base de données doit être limité au strict minimum de personnes et de systèmes ayant un besoin légitime d’y accéder.

- Authentification forte et autorisation granulaire : L’accès au coffre-fort doit être protégé par des mécanismes d’authentification forte (par exemple, authentification multi-facteurs) pour vérifier l’identité des utilisateurs et des systèmes. De plus, une autorisation granulaire basée sur les rôles (RBAC – Role-Based Access Control) doit être mise en place pour s’assurer que chaque utilisateur ou système n’a accès qu’aux mappings dont il a spécifiquement besoin pour ses tâches, selon le principe du moindre privilège. Par exemple, un analyste de données utilisant des LLM pseudonymisés pourrait avoir l’autorisation d’accéder aux pseudonymes, mais pas aux données originales stockées dans le coffre-fort. Seuls des administrateurs système ou des responsables de la conformité pourraient avoir les droits nécessaires pour la gestion et l’audit du coffre-fort.

Système de gestion des clés (KMS) : le gardien des secrets cryptographiques

Pour les stratégies de pseudonymisation basées sur le chiffrement, la sécurité des clés de chiffrement est primordiale. Un Système de Gestion des Clés (KMS) est un composant indispensable pour générer, stocker, distribuer, gérer le cycle de vie (rotation, archivage) et révoquer ces clés de manière sécurisée.

- Fonctionnalités essentielles d’un KMS : Un KMS digne de confiance offre des fonctionnalités telles que la génération de clés aléatoires de haute qualité, le stockage sécurisé des clés (souvent dans des modules matériels sécurisés – HSM), le contrôle d’accès strict aux clés, la journalisation de toutes les opérations liées aux clés, la possibilité de rotation régulière des clés pour limiter l’impact d’une éventuelle compromission, et des mécanismes pour la révocation des clés en cas de besoin.

- Solutions KMS disponibles : Plusieurs solutions KMS robustes sont disponibles, allant des solutions open source comme HashiCorp Vault aux services gérés proposés par les fournisseurs de cloud public tels qu’AWS KMS (Key Management Service) et Google KMS. Le choix du KMS doit se faire en fonction des exigences de sécurité, de conformité réglementaire, de facilité d’intégration.

Les écueils potentiels et précautions à prendre

Bien que la pseudonymisation réversible offre des avantages notables pour sécuriser l’utilisation des modèles de langage (LLM), il est crucial de comprendre que cette technique n’est pas une panacée et qu’elle s’accompagne de défis significatifs qui nécessitent une attention particulière.

1. Risque de ré-identification par inférence : un défi persistant amplifié par les LLM

Même en employant des méthodes de pseudonymisation sophistiquées, le risque de ré-identification des individus n’est jamais totalement éliminé. Des informations apparemment anodines, laissées en résidus après le processus de pseudonymisation, ou leur combinaison avec des données provenant d’autres sources, peuvent créer un faisceau d’indices suffisant pour lever l’anonymat. Les LLM, avec leurs capacités avancées de raisonnement, d’analyse de contexte et de déduction, peuvent involontairement exacerber ce risque. Leur aptitude à identifier des corrélations subtiles et à générer des inférences complexes à partir de données apparemment non identifiantes représente une menace sérieuse pour la confidentialité.

Précautions impératives : Pour atténuer ce risque, il est indispensable de soumettre régulièrement les mécanismes de pseudonymisation à des tests de robustesse rigoureux, en simulant des tentatives de ré-identification avec différentes sources de données potentielles. Une approche de minimisation des données transmises aux LLM est également essentielle : ne partager que les informations strictement nécessaires à la tâche à accomplir. Des techniques de confidentialité différentielle pourraient également être envisagées pour ajouter du bruit aux données et limiter le risque d’identification individuelle.

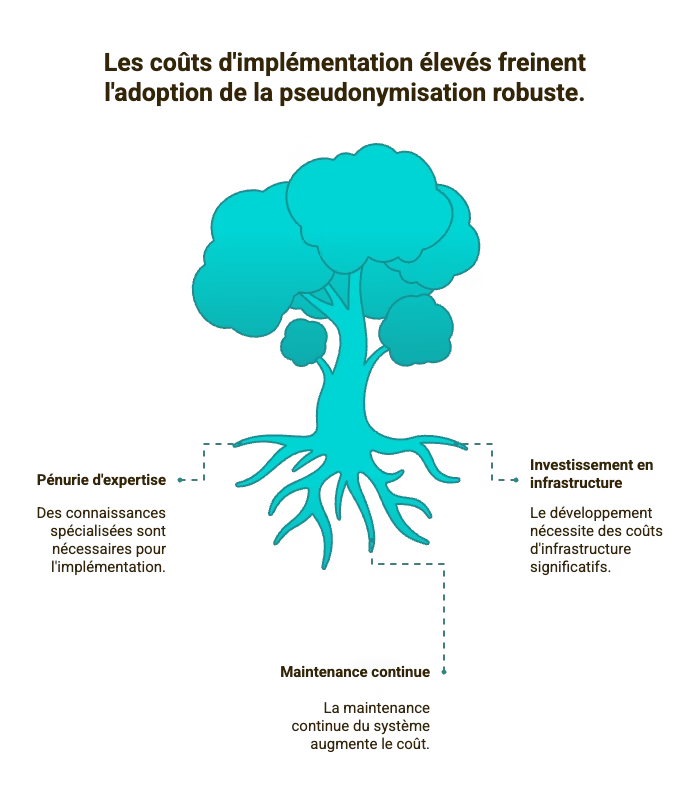

2. Complexité et coût de mise en place : un investissement conséquent

La conception et le déploiement d’une architecture de pseudonymisation réversible robuste représentent un projet complexe qui requiert une expertise pointue dans plusieurs domaines : la sécurité des données, la cryptographie (pour le choix et l’implémentation des algorithmes de chiffrement), et le développement de pipelines de traitement de données efficaces et sécurisés. Le coût associé à l’acquisition de ces compétences, au développement de l’infrastructure nécessaire, et à la maintenance continue du système peut être significatif.

3. Gestion des clés de chiffrement : un impératif de sécurité absolue

Dans un système de pseudonymisation réversible, les clés de chiffrement sont l’élément central qui permet de rétablir l’identité des données pseudonymisées. Si ces clés venaient à être compromises, que ce soit par une erreur humaine, une attaque malveillante ou une négligence, l’ensemble du système de protection s’effondrerait, exposant les données originales. Une gestion rigoureuse des clés, incluant leur génération sécurisée, leur stockage protégé (idéalement hors ligne ou dans des HSM – Hardware Security Modules), leur rotation régulière et un contrôle d’accès strict, est absolument non négociable et doit faire l’objet de procédures et de politiques claires et appliquées.

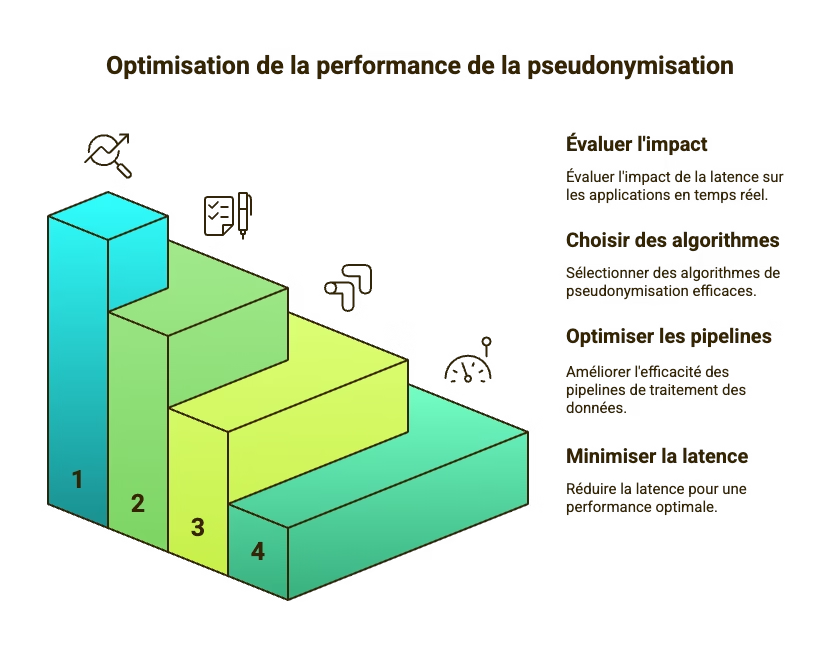

4. Impact sur la performance : une latence potentielle à considérer

L’introduction d’étapes de pseudonymisation avant l’envoi des données au LLM et de déseudonymisation après la réception de la réponse peut inévitablement introduire une certaine latence dans le processus de traitement. Pour les applications qui nécessitent une réponse en temps réel ou une faible latence, cet impact sur la performance doit être soigneusement évalué et optimisé. Le choix des algorithmes de pseudonymisation et l’efficacité de l’implémentation des pipelines de traitement des données joueront un rôle crucial dans la minimisation de cette latence.

5. « Data poisoning » par le LLM : un risque émergent

Un risque plus subtil, mais potentiellement dangereux, est celui du « data poisoning » indirect par le LLM lui-même. Si un LLM est entraîné sur des données biaisées ou s’il est exploité de manière malveillante, il pourrait générer du contenu qui, même en partant de données pseudonymisées, contiendrait des indices textuels, des formulations spécifiques ou des informations contextuelles suffisamment distinctives pour permettre, par recoupement ou inférence, la ré-identification des individus concernés. La surveillance des sorties du LLM et la mise en place de mécanismes de détection de telles fuites d’informations deviennent alors nécessaires.

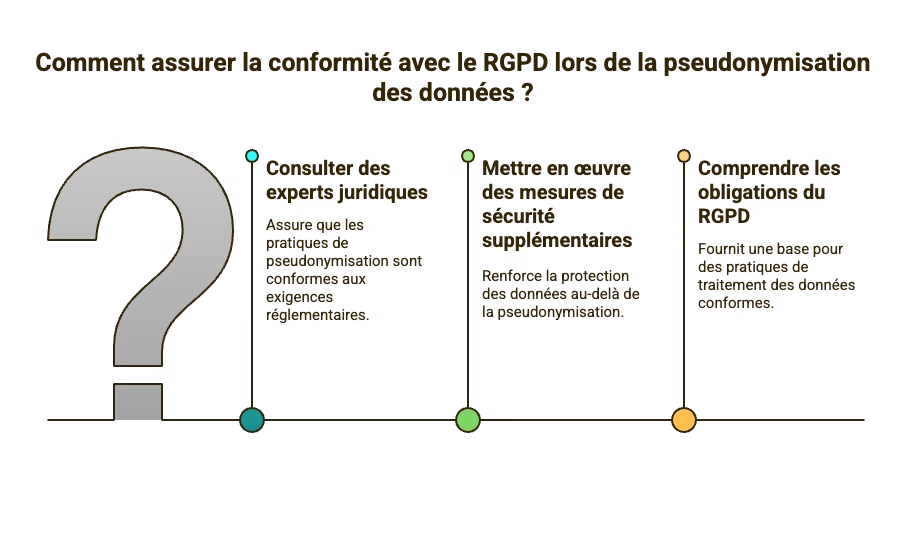

Conformité légale et responsabilités : la pseudonymisation ne suffit pas à l’anonymisation au sens du RGPD

Il faut aussi souligner que, bien que la pseudonymisation réversible constitue une mesure de sécurité renforcée et une pratique recommandée pour réduire les risques liés au traitement des données personnelles, elle ne saurait être considérée comme une anonymisation complète au sens du Règlement Général sur la Protection des Données (RGPD). Les données pseudonymisées restent des données personnelles puisqu’elles permettent, par l’utilisation des informations supplémentaires (les clés de déchiffrement), de retrouver l’identité des personnes concernées. Par conséquent, ces données demeurent soumises à l’ensemble des obligations et des principes énoncés par le RGPD, et la responsabilité de la protection de ces données incombe toujours à l’entreprise qui les traite. Il est donc impératif de collaborer étroitement avec des experts juridiques pour s’assurer de la conformité de vos pratiques de pseudonymisation avec les exigences réglementaires en vigueur.

En résumé :

Conclusion

La pseudonymisation, englobant un ensemble de mécanismes techniques, d’outils logiciels spécialisés et de méthodes procédurales rigoureuses, représente une étape fondamentale pour garantir la sécurité et la confidentialité lors de l’exploitation des grands modèles de langage (LLM). Son intégration réfléchie dans les processus de traitement de données sensibles encourage une utilisation des LLM plus responsable et éthique, minimisant les risques d’exposition d’informations personnelles identifiables et assurant une conformité accrue avec les réglementations en vigueur sur la protection des données.

La pseudonymisation réversible, en particulier, introduit un changement de paradigme significatif dans l’adoption sécurisée des LLM au sein des entreprises. Contrairement aux techniques d’anonymisation irréversibles, elle offre la possibilité de restaurer les données à leur état initial sous des conditions contrôlées et justifiées. Cette caractéristique ouvre la voie à des innovations majeures dans divers domaines, permettant l’analyse de données riches et détaillées tout en préservant la confidentialité des individus concernés et en respectant scrupuleusement les obligations réglementaires telles que le RGPD. La capacité à inverser le processus de pseudonymisation est essentielle pour certaines applications, comme le suivi longitudinal d’études ou la correction d’erreurs, tout en maintenant un niveau de sécurité élevé pendant la phase de traitement par les LLM.